CASB signifie Cloud Access Security Broker. C’est de loin l’une des solutions de sécurité les plus en vogue dans le monde IT aujourd’hui.

Pour réaliser l’importance d’une telle technologie, il faut comprendre comment la sécurité informatique a évolué au cours des dernières décennies. Dans cet article, nous nous intéressons particulièrement à la notion de « périmètre de sécurité ».

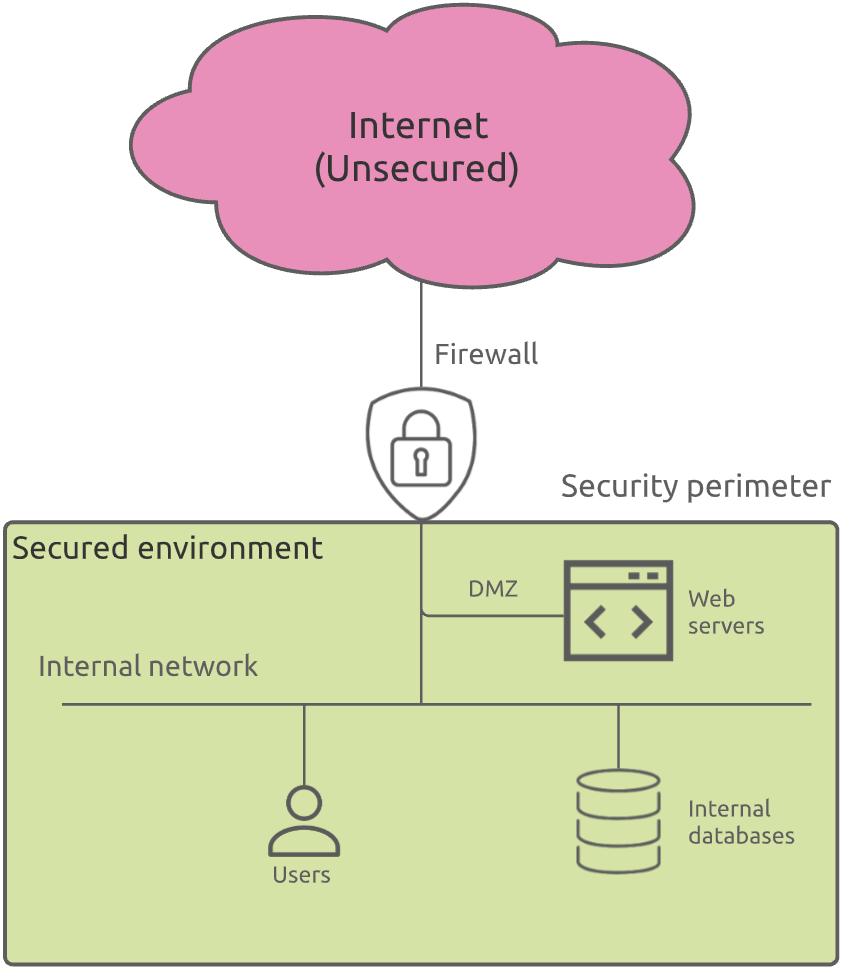

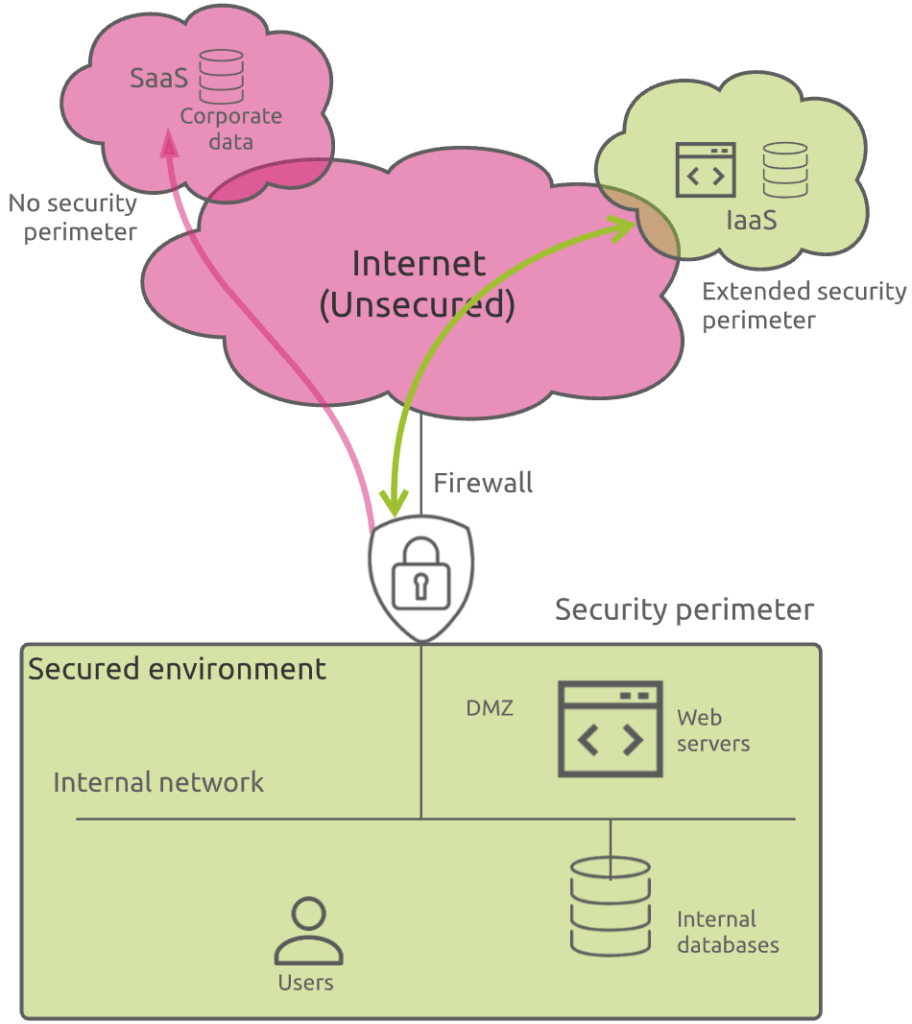

Le périmètre de sécurité a toujours été considéré comme le point de démarcation entre le monde extérieur non sécurisé (Internet) et l’environnement sûr et protégé où résident toutes les ressources informatiques de votre entreprise (le réseau interne).

Dans ce contexte, la principale question pour les organisations est de savoir comment empêcher l’accès à leurs ressources informatiques à des tiers externes malveillants, ainsi que, dans certains cas, à des employés mécontents.

Le bon vieux temps

Je me souviens du temps où définir un périmètre de sécurité était assez facile. Vos ressources informatiques étaient hébergées à l’intérieur de votre bâtiment d’entreprise et l’accès vers et depuis le monde extérieur était limité à une ou deux lignes d’accès Internet. A l’époque, on se concentrait principalement sur la prévention de l’accès non autorisée au réseau interne.

C’était l’ère des pare-feux. On définissait généralement une zone démilitarisée (DMZ) pour les ressources directement accessibles depuis Internet, comme les serveurs Web, ainsi qu’un segment de réseau interne hautement protégé pour héberger les ressources d’entreprise internes et les utilisateurs. Ce dernier n’était pas directement accessible depuis Internet.

En outre, on voulait souvent empêcher les informations confidentielles de quitter l’entreprise en mettant en œuvre des technologies telles que DLP (Data Leakage Prevention).

Les choses étaient claires et sous contrôle.

Première évolution vers plus de mobilité : le WiFi

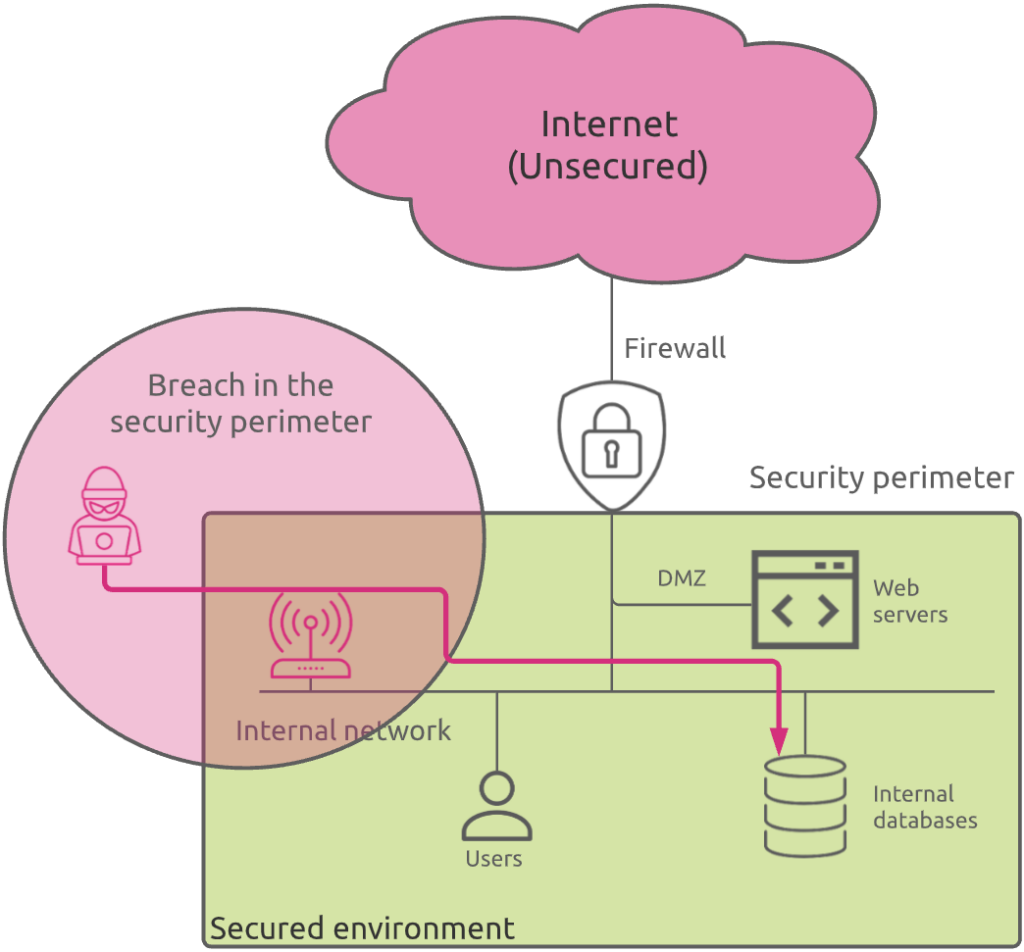

À cette époque, les gens recherchaient davantage de mobilité au sein de leur environnement d’entreprise. Pouvoir se déplacer d’une salle de réunion à une autre avec son ordinateur portable tout en restant connecté au réseau était un grand pas en avant vers une plus grande flexibilité de travail. C’est là que le WiFi est entré en jeu.

Du point de vue de la mobilité de l’utilisateur final, c’était génial. Mais d’un point de vue sécuritaire, ce fut le début du cauchemar.

En effet, la notion de périmètre n’était plus aussi claire. Le WiFi a augmenté l’accessibilité du réseau interne tout en contournant la première ligne de défense (le pare-feu).

Dans cet exemple, un pirate informatique situé dans le parking de l’entreprise pourrait se connecter au réseau interne et accéder directement aux ressources de l’entreprise, sans avoir à cracker le pare-feu.

La gestion des réseaux WiFi et la nouvelle tendance BYOD (Bring Your Own Device) n’étaient, malheureusement pour les ingénieurs en sécurité, qu’un tout début. Le pire pour eux était encore à venir.

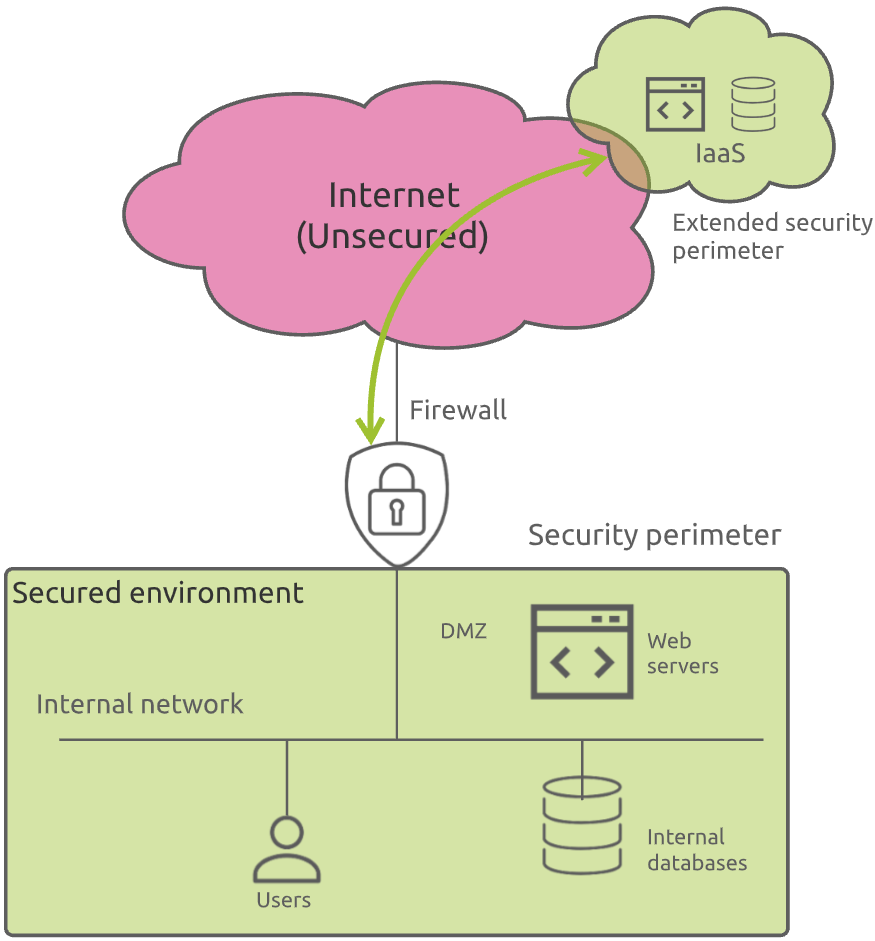

L’ère du cloud – première génération

Il y a quelques années, les organisations ont commencé à trouver de bonnes raisons (moins de frais généraux d’exploitation, pas besoin d’extension d’infrastructure de centre de données sur site, coûts, …) pour déplacer certaines ressources/applications métiers vers le cloud. À cette époque, le type de service cloud le plus populaire était IaaS (Infrastructure as a Service). Fondamentalement, le fournisseur de cloud se souciait de l’infrastructure physique et vous, en tant que client cloud, étiez responsable du déploiement, de la sécurisation et de la maintenance de vos applications et données informatiques.

Du point de vue de la sécurité, on peut considérer l’environnement cloud comme une extension du réseau interne. Le périmètre de sécurité s’étend également et devient décentralisé.

Malgré cette décentralisation du périmètre de sécurité, les choses restaient relativement bien sous contrôle. Les communications entre l’entreprise et les infrastructures cloud étaient sécurisées via des VPN ou des liens spécifiques vers les fournisseurs de cloud et les données stockées dans l’infrastructure IaaS étaient sécurisées de la même manière qu’elles l’étaient en environnement local (sauf évidemment la sécurité physique qui était gérée par le fournisseur de cloud).

L’ère du cloud – deuxième génération

Alors que les fournisseurs de services cloud ont étendu leurs offres pour couvrir d’autres types d’infrastructures, comme le PaaS (Platform as a Service), les éditeurs de logiciels ont commencé à tirer parti des capacités uniques des infrastructures cloud pour proposer leurs services dans un modèle SaaS (Software as a Service). Un exemple bien connu est Microsoft Office 365.

Le problème cette fois est que le concept de périmètre de sécurité lui-même a totalement disparu. Vous, en tant qu’organisation informatique, ne gérez pas la Platforme SaaS elle-même. Certaines de vos données sensibles d’entreprise sont désormais hébergées quelque part, dans un environnement sur lequel vous n’avez aucun contrôle !

Votre seule solution est de vous appuyer sur des clauses contractuelles et des SLA avec votre fournisseur SaaS…

Néanmoins, vous avez malgré tout de la chance dans votre malheur : vous pouvez toujours contrôler la façon dont les utilisateurs de l’entreprise se connectent à ces applications SaaS.

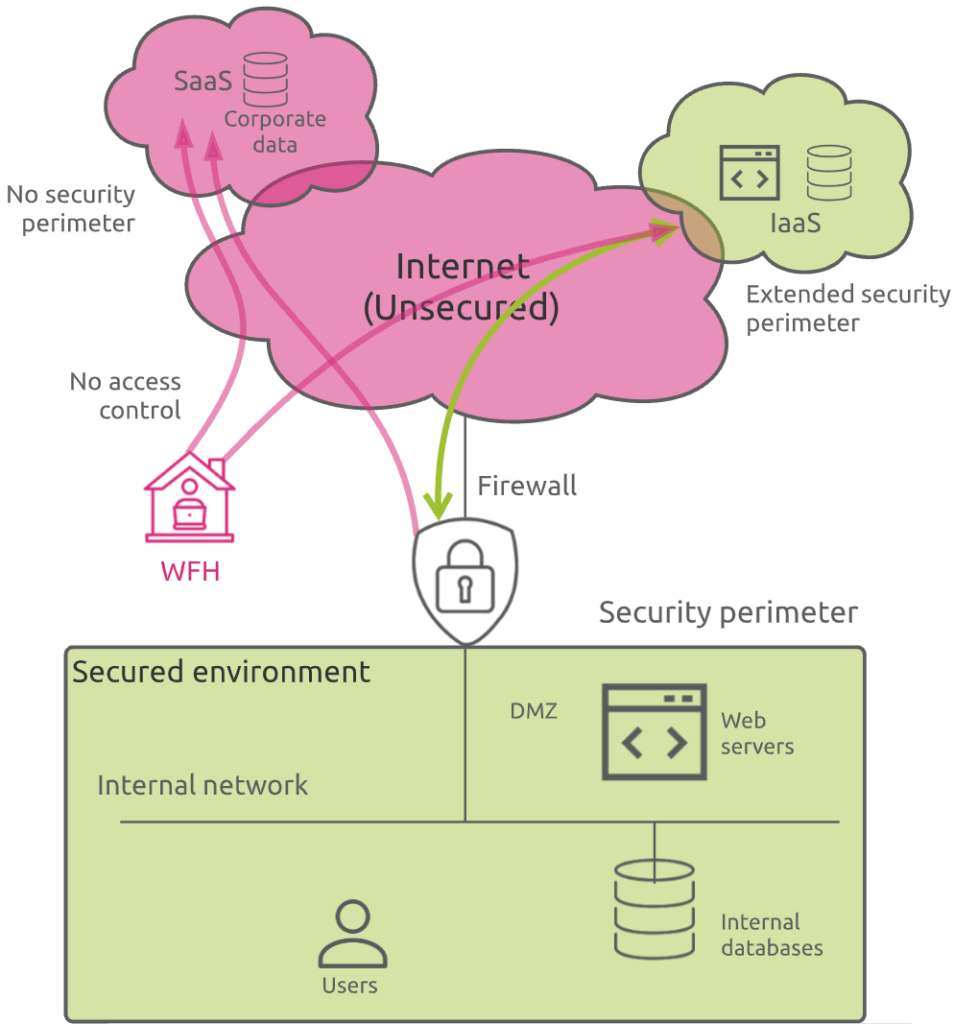

Nouvelle réalité : le télétravail (WFH-Work From Home)

Ce n’est plus un secret : la nouvelle situation pandémique dans laquelle nous vivons tous depuis 2 ans a radicalement changé notre façon de travailler. Le télétravail devient la norme pour de nombreuses organisations.

Même si certaines entreprises s’appuient encore sur le VPN pour connecter les utilisateurs d’entreprise au SaaS via le réseau d’entreprise sécurisé, de plus en plus d’utilisateurs se connectent directement aux applications SaaS depuis leur connexion Internet haut débit domestique.

Dans un tel scénario, vous finissez par perdre le contrôle de vos données d’entreprise. Vous perdez non seulement l’avantage d’un périmètre de sécurité et vous ne pouvez même plus contrôler correctement la façon dont les utilisateurs accèdent à vos données d’entreprise.

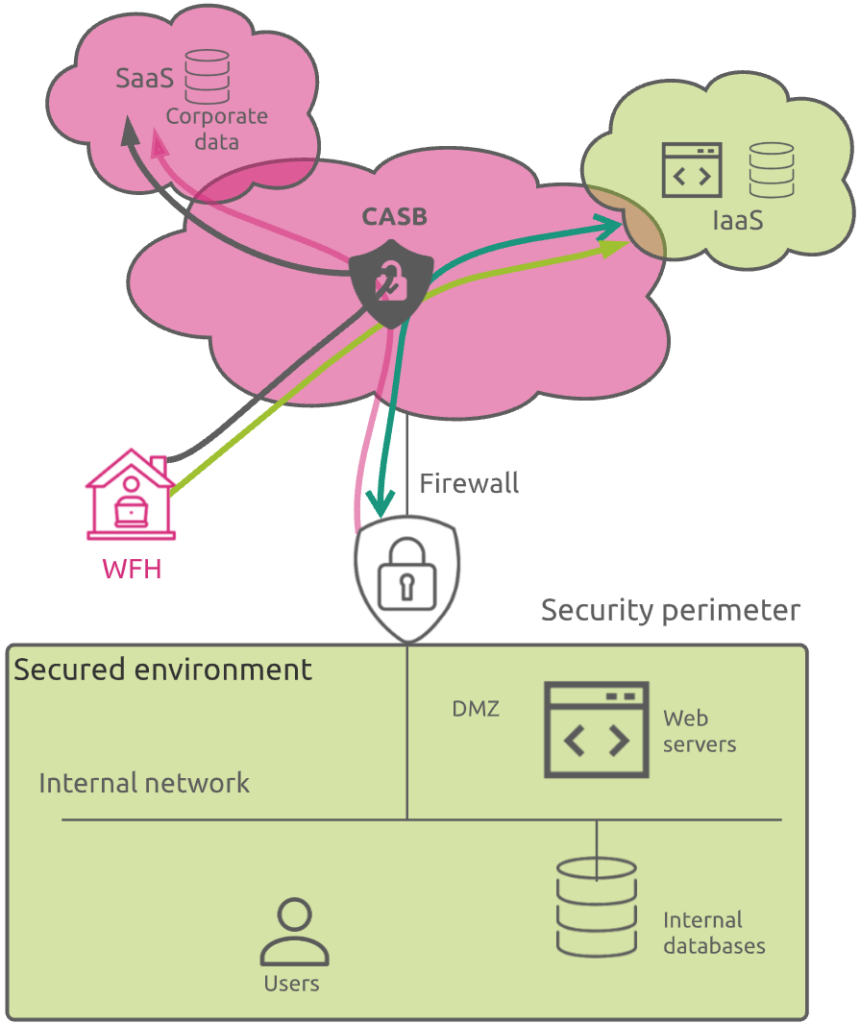

C’est là que les CASB jouent un rôle important.

Les avantages apportés par un CASB

Même s’il peut être implémenté en tant que logiciel ou matériel sur site, un CASB est généralement un logiciel hébergé dans le cloud qui sert d’intermédiaire entre les utilisateurs et les fournisseurs de services cloud.

Il répond à la plupart des défis mentionnés ci-dessus, dans les environnements SaaS, PaaS et IaaS, et plus encore.

Relever le défi du « Shadow IT »

La première raison historique d’utiliser un CASB était de détecter et de contrôler toute utilisation de ressources SaaS non approuvées, appelées « shadow IT ». L’utilisation d’une application SaaS est si simple que les utilisateurs et responsables métiers ont commencé à utiliser des applications non approuvées, même sans en informer l’équipe informatique.

Un CASB permet aux entreprises d’utiliser le cloud en toute sécurité en offrant une visibilité totale sur les activités du cloud et en protégeant les données d’entreprise sensibles.

Il sert d’élément central d’ « enforcement » des politiques de sécurité en les appliquant à tout type de ressources que votre entreprise utilise dans le cloud, quel que soit le type d’appareil qui tente d’y accéder.

Relever le défi du télétravail

Bien que l’endiguement des menaces résultant du « Shadow IT » ait été un cas d’utilisation principal, ce n’était pas la seule raison qui a conduit à l’adoption des CASBs.

Comme expliqué précédemment, de nombreuses entreprises déplacent des données sensibles des centres de données sur site vers le cloud. Dans ce scénario, un CASB aide à protéger à la fois le mouvement des données (en restreignant des éléments tels que les droits d’accès et de partage) et les données elles-mêmes (confidentialité) grâce au cryptage.

Les fonctionnalités principales d’un CASB

Dans son article « Comment sécuriser les applications cloud à l’aide de CASB », Gartner définit les 10 principales fonctionnalités suivantes :

- Découverte d’applications cloud et évaluation des risques

- Contrôle d’accès adaptatif

- Prévention des pertes de données

- Analyse du comportement des utilisateurs et des entités

- Protection contre les menaces

- Cryptage côté client (y compris l’intégration avec la gestion des droits numériques)

- Cryptage et tokenisation pré-cloud

- Utilisation de votre propre clé (BYOK) – Gestion des clés de chiffrement

- Surveillance et gestion des journaux

- Gestion de la posture de sécurité dans le cloud

Ainsi, en un mot, un CASB aide les équipes de sécurité à :

- Évaluer le risque introduit par l’utilisation de ressources cloud non approuvées

- Augmenter la posture de sécurité des applications et des ressources cloud approuvées

- Surveiller l’utilisation et l’adoption des services cloud approuvés

- Contrôler l’accès des appareils gérés et non gérés aux services cloud

- Gagnez en visibilité sur le risque de conformité

- Ajoutez des capacités de détection des menaces aux services cloud

Les prévisions de dépenses de sécurité de Gartner pour 2020 prédisent un taux de croissance important mais ralenti pour le CASB : 37,2 % en 2021, 33,2 % en 2022, 32,0 % en 2023 et 30,5 % en 2024. Bien que les prévisions prédisent un ralentissement des dépenses pour tous les marchés de la sécurité, la croissance du CASB reste supérieure à tout autre marché de la sécurité de l’information (voir Prévisions : Sécurité de l’information et gestion des risques, dans le monde, 2018-2024)

Si vous souhaitez en savoir plus sur les quatre piliers principaux d’un CASB, son fonctionnement et l’impact sur les performances qu’un CASB peut avoir sur l’accès SaaS de votre entreprise, consultez l’article suivant.